Avertissement de Non-Responsabilité

L’information contenue dans cet article est destinée à des fins éducatives et de sensibilisation uniquement, en particulier pour les professionnels de la cybersécurité dans les pays d’Afrique francophone.

Les exemples et les scénarios décrits ici ne doivent en aucun cas être utilisés pour des activités illégales ou non éthiques. Les auteurs et distributeurs de cet article déclinent toute responsabilité quant à l’utilisation incorrecte ou malveillante des informations fournies.

Les entreprises et les individus doivent consulter des professionnels en cybersécurité pour obtenir des conseils spécifiques adaptés à leurs besoins et contextes uniques. Toute tentative d’exploiter les failles de sécurité décrites dans cet article pour des gains personnels ou professionnels illégitimes est fortement condamnée et peut entraîner des poursuites judiciaires.

INTRODUCTION

Le Cameroun, à l’instar de nombreux pays en développement, est confronté à une intensification des menaces cybernétiques. L’année 2025 marque une période charnière pour la cybersécurité dans le pays, avec de nouvelles réglementations visant à renforcer la protection des plateformes numériques et des données. Cependant, les cybercriminels continuent d’évoluer, rendant la vigilance et des solutions robustes plus que jamais indispensables.

Le paysage de la cybersécurité au Cameroun en 2025

Les autorités camerounaises ont pris des mesures importantes pour améliorer la cybersécurité. La décision du 4 avril 2025 du MINPOSTEL, créant une Plateforme Nationale d’Agrégation des Communications Électroniques (NECAP) et établissant des procédures pour les plateformes numériques publiques, en est un exemple éloquent. L’Agence Nationale des Technologies de l’Information et de la Communication (ANTIC) est désormais habilitée à délivrer des certificats de conformité aux plateformes numériques publiques, assurant ainsi le respect des normes nationales de cybersécurité.

Malgré ces avancées législatives et institutionnelles, le Cameroun reste une cible attrayante pour les cybercriminels. Le rapport d’Interpol de juin 2025 sur la montée en flèche de la cybercriminalité en Afrique souligne que les infractions liées à la cybercriminalité représentent une part moyenne à élevée de tous les crimes dans deux tiers des pays africains membres. Cette tendance se reflète également au Cameroun.

Entreprises camerounaises victimes en 2025 : une réalité implacable

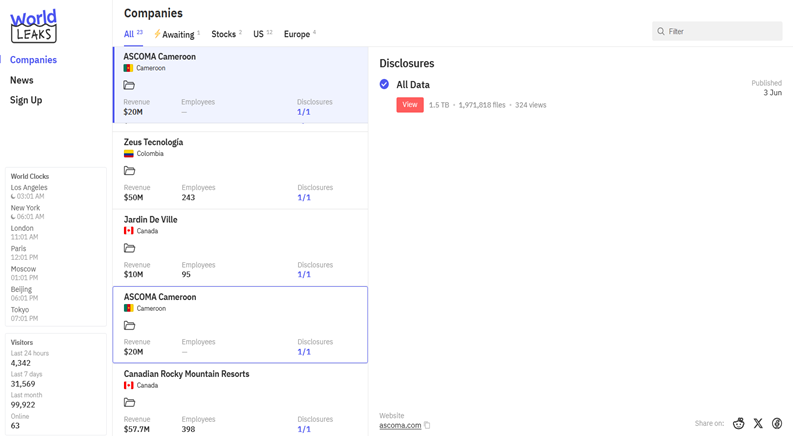

Alors que nous sommes en juin 2025, des cas concrets de cyberattaques viennent malheureusement illustrer cette réalité au Cameroun. L’un des exemples les plus marquants est celui d’Ascoma Cameroun, une filiale du groupe d’assurance Ascoma, opérant dans plusieurs pays africains.

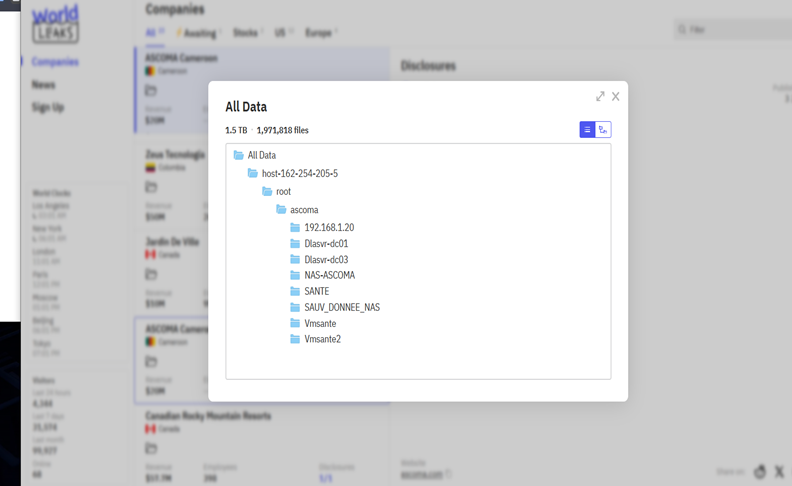

Comme confirmé par des preuves visuelles provenant de plateformes de fuite de données, Ascoma Cameroun a été visée par une attaque de ransomware orchestrée par le groupe Akira, Worldleaks. Dès le 12 mars 2025, des rapports préliminaires ont émergé concernant une première attaque. Plus tard, le 3 juin 2025, la présence d’ASCOMA Cameroun a été clairement affichée sur la page de fuite du groupe Worldleaks. Les captures d’écran de cette plateforme révèlent des détails alarmants : un volume de 1.5 TB de données, soit près de 2 millions de fichiers (1,971,818 précisément), a été compromis. La structure des dossiers exposés, incluant des répertoires tels que “NAS-ASCOMA”, “SANTE” et “SAUV_DONNEE_NAS”, indique une exfiltration massive d’informations potentiellement très sensibles, allant des données opérationnelles aux données de santé et de sauvegardes.

Cette attaque est un exemple criant des tactiques employées par des groupes comme Akira et Worldleaks, qui exploitent souvent des failles dans les services VPN ou des vulnérabilités non corrigées pour pénétrer les réseaux. Elle souligne les vulnérabilités auxquelles même les grandes entreprises opérant à l’international sont confrontées, avec des risques d’exposition de données clients, d’accords d’assurance et de dossiers financiers.

Au-delà d’Ascoma, les entreprises camerounaises, qu’elles soient petites ou grandes, ne sont pas épargnées par les attaques de type ransomware, le phishing, le vol d’identifiants, et les vulnérabilités logicielles non patchées. Les secteurs clés de l’économie camerounaise, tels que la finance, les télécommunications, l’énergie et les services publics, sont particulièrement vulnérables en raison de la sensibilité des données qu’ils traitent et de leur importance stratégique. Une seule violation de données peut entraîner des pertes financières considérables, une perte de confiance des clients et une atteinte irréversible à la réputation.

Qu‘est-ce qu’une fuite de données (data breach) ?

Une fuite de données (Data Breach) est un incident de sécurité où des informations confidentielles, sensibles ou protégées sont exposées ou accédées par une personne non autorisée. Ces informations peuvent être consultées, copiées, transmises, volées ou utilisées sans autorisation, compromettant ainsi leur confidentialité, leur intégrité ou leur disponibilité.

Types de fuites de données

Les fuites de données peuvent prendre diverses formes :

- Cyberattaques : Impliquant des acteurs malveillants externes utilisant des techniques telles que le piratage, l’installation de malwares (logiciels malveillants), le ransomware (rançongiciels), les attaques de phishing, les attaques par force brute, les injections SQL, etc.

- Erreurs humaines : Des employés peuvent involontairement causer une fuite de données en envoyant des informations sensibles au mauvais destinataire, en perdant des appareils contenant des données non chiffrées (ordinateurs portables, clés USB), ou en configurant incorrectement des systèmes de sécurité.

- Insiders malveillants : Des employés, anciens employés, ou sous-traitants ayant un accès légitime aux systèmes peuvent délibérément voler ou divulguer des données pour des motifs financiers, de vengeance ou d’espionnage.

- Vols physiques : Le vol d’ordinateurs, de serveurs ou de documents papier contenant des informations sensibles.

Comment se produit une fuite de données dans une organisation ?

Une fuite de données peut se produire de multiples façons au sein d’une organisation :

- Exploitation de Vulnérabilités Logicielles : Les systèmes d’exploitation, les applications et les serveurs non mis à jour peuvent contenir des failles de sécurité connues que les attaquants exploitent.

- Identifiants Compromis : Le vol ou la faiblesse des mots de passe, souvent via le phishing, le credential stuffing ou les attaques par force brute, permet aux cybercriminels d’accéder aux réseaux.

- Ingénierie Sociale : Les attaques de phishing, de spear phishing ou de vishing incitent les employés à divulguer des informations confidentielles ou à exécuter des actions compromettantes.

- Malware et Ransomware : L’installation de logiciels malveillants via des e-mails piégés, des téléchargements non sécurisés ou des exploits de vulnérabilités permet aux attaquants d’accéder aux données ou de les chiffrer pour rançon. Le cas d’Ascoma Cameroun en est une illustration flagrante, avec l’exfiltration massive de 1.5 TB de données avant chiffrement.

- Configurations Inappropriées : Des serveurs mal configurés, des bases de données ouvertes ou des services cloud sans protection adéquate peuvent exposer des données au public.

- Dispositifs Perdus ou Volés : Les ordinateurs portables, les smartphones ou les clés USB non chiffrés et contenant des données sensibles représentent un risque majeur en cas de perte ou de vol.

Exemples de fuites de données notables

- Ascoma Cameroun (Mars/Juin 2025) : Cible des groupes ransomware Akira et Worldleaks, avec une exfiltration confirmée de 1.5 TB de données sensibles, incluant des répertoires comme “SANTE” et “SAUV_DONNEE_NAS”. Cet incident est un exemple récent et concret de la menace croissante des ransomwares avec double extorsion (chiffrement et vol de données).

- CNPS Cameroun (2024-07-29): Cible du groupe ransomware Space Bears, plus de 1147 comptes utilisateurs compromis, ce qui en fait l’une des plus grandes fuites de l’année.

- ACTIVA Group (2023-08-01) : Cible du groupe ransomware Play, les données ont été exposées en raison d’une vulnérabilité non patchée.

Fuite de données (data breach) vs. fuite d’informations (data leak) : quelle différence ?

La distinction entre une fuite de données et une fuite d’informations est cruciale :

- Une fuite de données (data breach) est généralement le résultat d’une action délibérée et malveillante d’un acteur externe qui pénètre les systèmes d’une organisation (par exemple, un piratage, comme l’attaque de ransomware contre Ascoma).

- Une fuite d’informations (data leak) se produit lorsque des informations sensibles sont involontairement exposées par une source interne, souvent due à une erreur humaine (ex: envoi d’un email au mauvais destinataire) ou à une mauvaise configuration du système.

- Cependant, une fuite d’informations peut être exploitée par des acteurs malveillants pour orchestrer une fuite de données à plus grande échelle.

Exfiltration de données (data exfiltration) vs. fuite de données (data breach)

Ces termes sont souvent utilisés de manière interchangeable, mais une nuance existe :

- La fuite de données (data breach) est le terme générique pour tout accès non autorisé à des données, qu’il soit intentionnel ou non.

- L’exfiltration de données (data exfiltration) est l’acte délibéré de déplacer des données hors du réseau d’une organisation sans autorisation. C’est une composante ou une conséquence fréquente d’une fuite de données, comme dans le cas de nombreuses attaques de ransomware où les données sont d’abord exfiltrées avant d’être chiffrées, comme le montre l’incident d’Ascoma Cameroun avec 1.5 TB de données volées.

Comment prévenir les fuites de données ?

La prévention des fuites de données est une approche multicouche nécessitant des mesures techniques et organisationnelles :

- Chiffrement des données : Crypter les données au repos (stockées) et en transit (transmises) rend les informations illisibles pour les personnes non autorisées.

- Mots de passe forts et authentification multi-facteurs (MFA) : Imposer des politiques de mots de passe complexes et l’utilisation de la MFA ajoute une couche de sécurité essentielle.

- Mises à jour régulières des logiciels : Appliquer systématiquement les correctifs de sécurité pour combler les vulnérabilités connues.

- Sensibilisation et formation des employés : Éduquer le personnel sur les menaces de phishing, les bonnes pratiques de sécurité et les politiques de l’entreprise est crucial. L’erreur humaine est une cause majeure de fuites de données.

- Contrôles d’accès stricts : Limiter l’accès aux données sensibles aux seuls employés qui en ont besoin pour leurs fonctions (principe du moindre privilège).

- Segmentation du réseau : Diviser le réseau en segments isolés réduit la portée d’une attaque en cas de compromission d’une partie du réseau.

- Surveillance continue du réseau : Détecter et répondre rapidement aux activités suspectes est essentiel.

- Plans de réponse aux incidents : Avoir un plan détaillé pour gérer une fuite de données, de la détection à la récupération, minimise les dommages.

- Sauvegardes régulières : Sauvegarder les données importantes sur des supports sécurisés et hors ligne permet de les restaurer en cas de perte ou d’attaque.

- Sécurité des appareils mobiles et des endpoints : Mettre en œuvre des politiques de sécurité pour les appareils mobiles et les points d’extrémité (ordinateurs, serveurs) qui accèdent aux données de l’entreprise.

- Approche zero trust : Ne faire confiance à aucun utilisateur ou appareil par défaut, et vérifier chaque tentative d’accès.

Qu’est-ce qu’une politique de prévention des fuites de données ?

Une politique de prévention des fuites de données (data breach prevention policy) est un document formel qui décrit les règles, les procédures et les responsabilités d’une organisation pour minimiser le risque de fuites de données. Elle inclut généralement :

- Les types de données considérées comme sensibles.

- Les contrôles d’accès et d’authentification.

- Les exigences en matière de chiffrement.

- Les procédures de gestion des mots de passe.

- Les directives pour l’utilisation des appareils personnels et des services cloud.

- Les protocoles de réponse aux incidents.

- Les programmes de formation et de sensibilisation des employés.

- Les responsabilités de chaque employé en matière de sécurité des données.

Outils de Prévention de la Perte de Données (DLP)

Les outils de Prévention de la Perte de Données (Data Loss Prevention – DLP) sont des solutions logicielles conçues pour empêcher la fuite de données sensibles en identifiant, surveillant et protégeant les données critiques, qu’elles soient au repos, en transit ou en cours d’utilisation. Les fonctionnalités typiques des outils DLP incluent :

Classification des données : Identification automatique des données sensibles (numéros de carte de crédit, informations personnelles identifiables, propriété intellectuelle, etc.).

- Surveillance en temps réel : Suivi des mouvements de données à travers le réseau, les points d’extrémité et le cloud.

- Application des politiques : Blocage ou avertissement en cas de tentatives de transfert non autorisées de données.

- Chiffrement automatique : Chiffrement des données sensibles lorsqu’elles quittent le réseau.

- Audit et rapports : Fourniture de journaux détaillés des activités liées aux données.

Parmi les principaux fournisseurs de solutions DLP, on trouve Digital Guardian, Forcepoint, Symantec, Google Cloud DLP, McAfee DLP, Trellix.

Comment SOC Labs peut aider les organismes Camerounais ?

Dans ce contexte de menaces croissantes, et face à des incidents concrets et documentés comme celui d’Ascoma Cameroun, SOC Labs offre une solution inestimable pour les organismes camerounais. Conçu par RHOPEN Labs, entreprise spécialisée dans le développement des solutions souveraines de la cybersécurité et de la cyberdéfense, SOC Labs est le premier centre des opérations de sécurité en services managés du Cameroun, et se positionne comme un acteur clé pour renforcer la cyber-résilience des entreprises locales.

Voici comment SOC Labs peut aider les organismes camerounais :

Surveillance et détection en temps réel 24/7 :

- Problème : De nombreuses entreprises camerounaises n’ont pas les ressources humaines et techniques pour une surveillance continue de leurs systèmes. Les attaques comme celles subies par Ascoma, avec des volumes massifs de données exfiltrées, peuvent passer inaperçues pendant des jours, voire des semaines, amplifiant les dommages.

- Solution SOC Labs : SOC Labs offre une surveillance continue 24h/24 et 7j/7 des infrastructures informatiques. Grâce à des outils avancés de SIEM (Security Information and Event Management) et d’analyse comportementale (UEBA), SOC Labs peut détecter en temps réel les activités suspectes, les tentatives d’intrusion (telles que celles menant aux ransomwares), et les signes avant-coureurs de fuites de données, bien avant qu’elles ne causent des dommages majeurs.

Réponse rapide aux incidents :

- Problème : Une fois une attaque détectée, la vitesse de réponse est cruciale pour minimiser l’impact. Beaucoup d’organisations n’ont pas de plan de réponse aux incidents ou les capacités pour l’exécuter efficacement, ce qui peut aggraver les conséquences d’un ransomware et la fuite de données associée.

- Solution SOC Labs : SOC Labs dispose de processus et d’outils sophistiqués pour la réponse aux incidents. En cas de détection d’une menace, l’équipe SOC Labs intervient rapidement pour contenir l’attaque, éradiquer la menace, récupérer les systèmes et mener une analyse post-incident pour éviter de futures occurrences, à l’image des mesures qui auraient pu être cruciales pour Ascoma.

Gestion des vulnérabilités et conformité :

- Problème : Les entreprises peinent à identifier et à corriger leurs vulnérabilités de manière proactive. De plus, la conformité aux réglementations nationales (comme celles d’ANTIC) et internationales est un défi.

- Solution SOC Labs : SOC Labs peut intégrer des services de gestion des vulnérabilités, aidant les organisations à identifier les failles de sécurité et à prioriser les correctifs. De plus, les capacités de journalisation et de reporting de SOC Labs facilitent la démonstration de la conformité aux exigences réglementaires.

CONCLUSION

Alors que le Cameroun s’efforce de sécuriser son espace numérique, les menaces cybernétiques restent une préoccupation majeure pour ses entreprises. Le cas d’Ascoma Cameroun en 2025, avec l’exfiltration confirmée de 1.5 TB de données par le groupe Worldleaks, est un rappel brutal et concret de la vulnérabilité des organisations. SOC Labs offre une réponse stratégique à ce défi en fournissant une expertise, une technologie et un accompagnement continu, permettant aux organismes camerounais cherchant à renforcer leur posture de cybersécurité et de cyberdéfense de se protéger efficacement contre les fuites de données et autres cyberattaques, assurant ainsi leur résilience dans le paysage numérique de 2025 et au-delà. Les prestations de sécurité de SOC Labs sont proposées aussi bien en services managés qu’en mode “ Build your own SOC”, pour les organisations souhaitant mettre en place en interne une infrastructure autonome SIEM ou SOC.